Investigadores de Checkmarx alertaron sobre una red de ciberdelincuentes que están utilizando un reto de TikTok llamado “Invisible Challenge para atraer a los usuarios a instalar un paquete malicioso.

Se trata de un reto de moda donde las personas son filmadas desnudas mientras usan el efecto de video especial llamado “Cuerpo invisible”. Este efecto elimina el cuerpo del vídeo, creando una imagen de contorno borrosa de él.

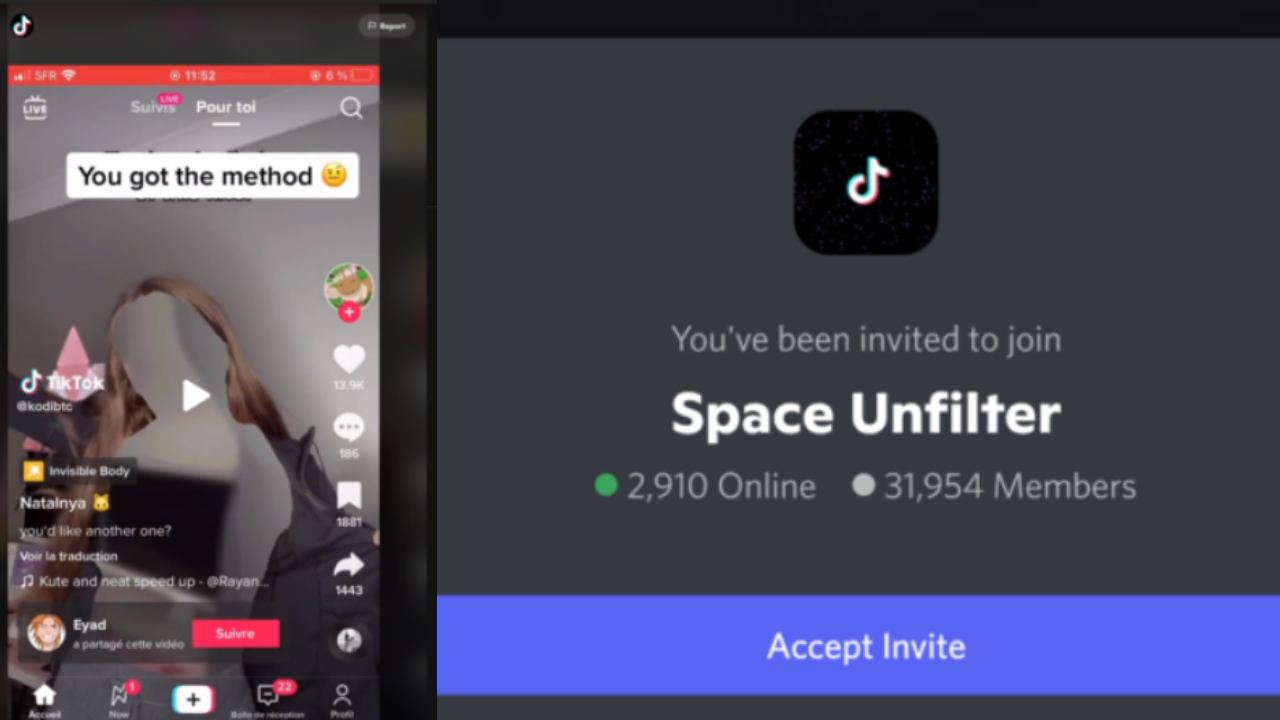

Estos atacantes publican videos de TikTok con enlaces a un software falso llamado “unfilter” que dice poder para eliminar los filtros de TikTok en los videos grabados mostrando a las personas desnudas.

Una de las Instrucciones para conseguir el software “unfilter” es implementar el malware ladrón WASP escondido dentro de paquetes maliciosos de Python.

“Los usuarios de TikTok @learncyber y @kodibtc publicaron videos en TikTok (con más de un millón de visitas combinadas) para promocionar la aplicación de software, con un enlace de invitación para unirse a Discord servidor “discord.gg/unfilter” para obtenerlo”, precisaron Guy Nachshon y Tal Folkman, investigadores de seguridad de Checkmarx.

El repositorio de GitHub que aloja el código del atacante enumera los proyectos de tendencia diarios; más de 30 mil miembros se han unido al servidor Discord creado por los atacantes hasta el momento y el número continúa aumentando a medida que este ataque sigue su marcha.

¿Cómo es que un atacante ganó tanta popularidad en tan poco tiempo?

Se ganó su estatus de tendencia en Project GitHub pidiendo a cada miembro nuevo en su servidor que “protagonice” su proyecto.

La gran cantidad de usuarios tentados a unirse a este servidor Discord y potencialmente instalar este malware.

El nivel de manipulación utilizado por los atacantes de la cadena de suministro de software aumenta a medida que los atacantes se vuelven cada vez más inteligentes. Parece que este ataque continúa, y cada vez que el equipo de seguridad de Python elimina sus paquetes, él rápidamente improvisa y crea una nueva identidad o simplemente usa un nombre diferente”, detallaron Nachshon y Folkman.

“Estos ataques demuestran nuevamente que los atacantes cibernéticos han comenzado a centrar su atención en el ecosistema de paquetes de código abierto. Creemos que esta tendencia sólo se acelerará en 2023”, concluyeron los investigadores.

Desde la óptica de la compañía, a medida que vemos más y más ataques diferentes al ecosistema, es fundamental acelerar el flujo de información sobre estos ataques entre todas las partes involucradas (registros de paquetes, investigadores de seguridad, desarrolladores) para proteger el ecosistema de código abierto contra esas amenazas.