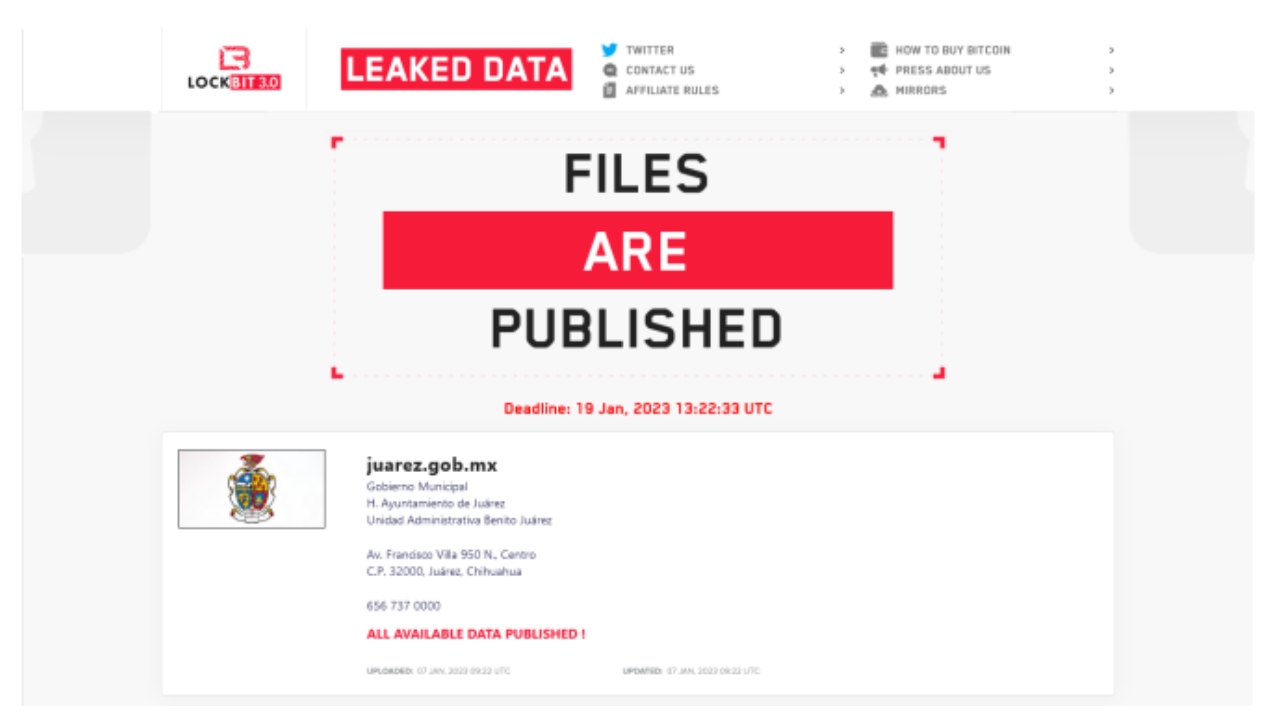

El equipo de inteligencia de amenazas de Lumu Technologies detectó un incremento de 300% en la actividad de ransomware en México. El grupo conocido como LockBit es responsable de la mitad de los ataques que se han presentado en lo corrido del año, entre sus víctimas más recientes se encuentra el Gobierno Municipal de Juárez.

Ate este panorama, la firma desarrolló información estratégica para evitar que más organizaciones sean víctimas de ransomware y se puedan anticipar a este tipo de ataques que típicamente terminan en brechas de datos similares a la que afectó al Buró de Crédito o a la Secretaría de Administración y Finanzas de México.

¿Cuáles son las consecuencias para las organizaciones mexicanas?

Para el caso específico de México, el equipo de inteligencia de amenazas detectó que el tipo de ataques de ransomware registrados en el país generan principalmente 4 tipos de impacto:

Filtración y pérdida de información confidencial

Actualmente los atacantes cuentan con técnicas y herramientas que les permite no solamente secuestrar el acceso a la información sino también robar de forma sigilosa datos que puedan ser comercializados en mercados ilegales.

Abuso de la infraestructura tecnológica

Los grupos de ransomware se están aprovechando de la dificultad que tienen las organizaciones para detectar la presencia de cibercriminales en la red, lo que les permite monetizar los recursos de cómputo disponibles en las mismas. Los atacantes pasan desapercibidos un promedio de 207 días dentro de la red de las empresas, y

aprovechan para minar criptomonedas, comercializar puertas de entrada a la infraestructura, y generar redes de computadores zombies (botnets) que están siendo arrendadas a otros grupos cibercriminales.

Interrupción de la operación

No es coincidencia que los sectores más afectados por ataques de ransomware sean el sector gobierno (15.2%) y el de manufactura (18.2%). La interrupción del acceso a servicios vitales para la ciudadanía y la disrrupción a las cadenas productivas generan caos y presión en la sociedad para forzar los pagos de rescates y extorsiones por parte de las víctimas.

Afectaciones a la reputación

Actualmente el modelo de extorsión de los grupos de ransomware no solamente se basa en pedir un rescate por el control de la red, sino que también amenazan a sus víctimas con publicar información de sus clientes y proveedores, lo que se traduce en contratos cancelados, pérdida de confianza por parte de terceros, afectaciones económicas y un ciclo vicioso en el que más organizaciones y personas pueden llegar a ser atacadas.

¿Cómo operan los grupos detrás de estos ataques?

México se enfrenta a un panorama en el que grupos como Lockbit, Conti y BlackCat dominan el top 3 de ciberdelincuentes más activos en el país. Estos grupos operan bajo el esquema de Ransomware como servicio (RaaS), es decir que están en capacidad de asociarse con otros atacantes (aliados) el cual permite intercambiar técnicas, herramientas y control de las redes a las que acceden.

El equipo de expertos de Lumu identificó que particularmente LockBit, responsables del 32.8 % de los ataques de ransomware registrados en el país durante los dos últimos años, y responsables también del reciente ataque al Gobierno Municipal de Juárez, utiliza una variedad de técnicas que están poniendo en jaque a los equipos de ciberdefensa. Algunas de estas son:

- Técnicas anti forenses – Tienen el n de sabotear las investigaciones. Esto se traduce en un panorama en el que difícilmente se llegue a dar con el paradero de los responsables.

- Borrado de servicios y puntos de recuperación – Esto le permite a los atacantes tener una ventaja que obligue a sus víctimas a ceder ante las extorsiones. Al eliminar las fuentes de respaldo de información logran impedir que las víctimas puedan ejecutar sus planes de continuidad de negocio correctamente.

Capacidad de autopropagación – El código malicioso que está siendo usado por los atacantes les permite identificar e infectar más dispositivos a mayor velocidad. Esto reduce la ventana de acción que tienen los equipos de ciberdefensa para responder ante los ataques, una vez que inicia el proceso de propagación por la red las consecuencias son catastróficas.

- Evasión y desactivación de soluciones EDR y antimalware – El nivel de sofisticación de estos ataques les permite inutilizar este tipo de soluciones aprovechándose de debilidades en los sistemas operativos y usando herramientas legítimas como CobaltStrike que típicamente son usadas por los equipos de ciberdefensa.

¿Cómo blindarme?

Lumu Technologies asegura que es posible anticiparse a los ataques que se están presentando en México, inclusive es posible tomar medidas en caso de que ya se tenga un ataque en curso dentro de su red.

Ante esto, comparte algunas de las medidas que se deberían implementar de forma inmediata.

Activar doble factor de autenticación – Este control se debe aplicar no sólo a nivel de correo electrónico, sino también en plataformas corporativas y de administración de sistemas que requieran ingreso de credenciales. De lo contrario, los atacantes

podrían a través de un simple registro del teclado capturar la contraseña de usuario.

Limitar la instalación y ejecución de aplicaciones innecesarias – Está comprobado que los atacantes están en capacidad de simular el comportamiento de herramientas legítimas como Cobalt Strike, entre otras. Por esto es importante que en los equipos

de la red se ejecuten únicamente aplicaciones y software estrictamente necesario.

Mantener actualizados los drivers de los sistemas operativos – Mediante el aprovechamiento de vulnerabilidades en drivers desactualizados los atacantes pueden tomar el control de los dispositivos conectados a la red.

Incrementar seguridad de las copias de seguridad – El tipo de ataques de ransomware identicado en México busca inutilizar los respaldos de información. Por esto es clave que las organizaciones realicen una validación de los controles que protegen los backups, desde Lumu Technologies recomendamos mantener las copias de seguridad en redes aisladas.

No asumir amenazas pequeñas – Es posible identificar un ataque de ransomware en su etapa inicial. Para ello es necesario tener visibilidad completa de los comportamientos anómalos y movimientos de los delincuentes en la red.